In una rete aziendale è sicuramente cosa utile rendere un utente di dominio, amministratore locale per tutti i computer del dominio.

Anzi, normalmente viene concesso questo privilegio ad un gruppo specifico di utenti, magari coloro che lavorano nel reparto IT aziendale, o chi si occupa di helpdesk per i colleghi.

Si potrebbe raggiungere lo scopo, aggiungendo lo specifico utente al gruppo di dominio Domain Admins, ma non conviene quasi mai agire in tal senso, soprattutto se l’utente in questione non ha sufficienti skills come sistemista su macchine server.

Nella pratica, il sistema migliore è quello di creare uno specifico gruppo di sicurezza e poi abilitare un criterio di gruppo che andrà a configurare correttamente le macchine locali.

Cominciamo.

Step 1 – Creare un Gruppo di Sicurezza

Come prima cosa bisogna creare un gruppo di sicurezza del Dominio, nel quale dovranno essere inseriti gli utenti interessati.

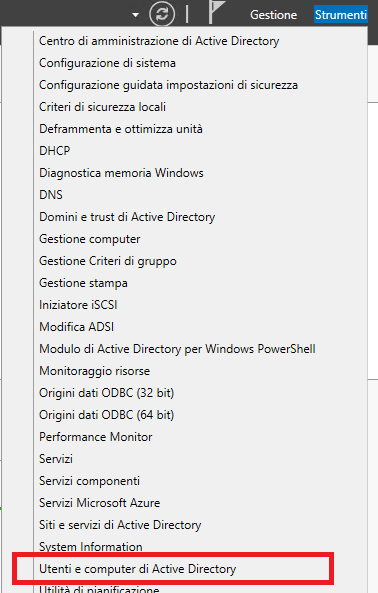

Logghiamoci al Domain Controller e dal Server Manager selezioniamo Strumenti -> Utenti e computer di Active Directory oppure digitiamo dsa.msc dalla shell dei comandi.

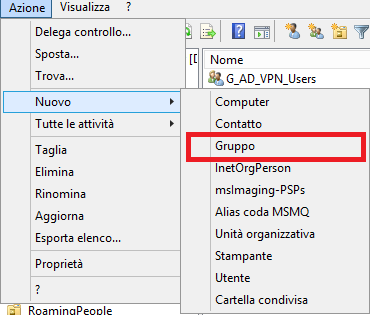

Dal menu in alto selezioniamo Azione -> Nuovo -> Gruppo

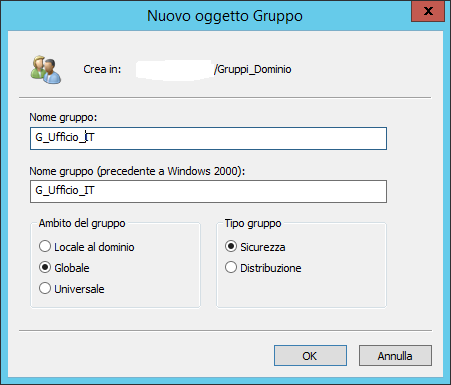

Diamo un nome al nuovo gruppo, per esempio G_Ufficio_IT.

Aggiungiamo gli utenti interessati al gruppo appena creato, per esempio tutti gli utenti che lavorano nell’ufficio IT aziendale.

Step 2 – Creare un criterio di gruppo

Il prossimo passo è creare un criterio di gruppo che possa essere associato a tutti i computer del dominio.

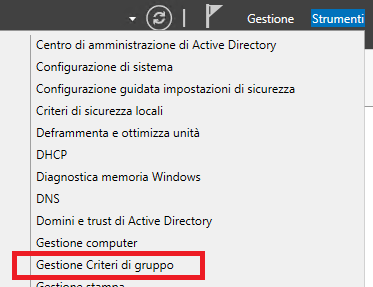

Per fare questo, dal Server Manager, selezioniamo Strumenti -> Gestione Criteri di Gruppo oppure digitiamo gpmc.msc dalla shell dei comandi.

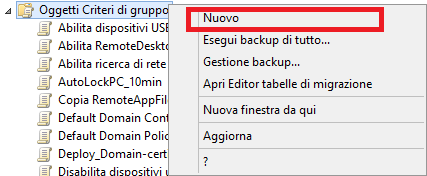

Facciamo click destro su Oggetti Criteri di gruppo e selezioniamo Nuovo.

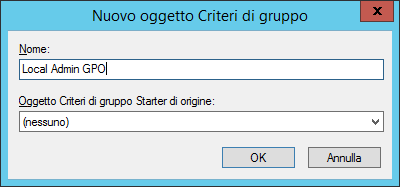

Assegniamo un nome all’oggetto, per esempio “Local Admin GPO”, e facciamo click su OK.

Step 3 – Configurare il criterio di gruppo

Adesso è arrivato il momento di configurare il nuovo oggetto appena creato.

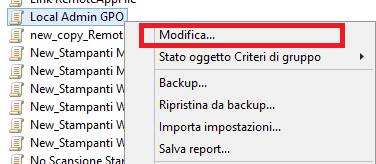

Facciamo click con il tasto destro su “Local Admin GPO” e selezioniamo Modifica.

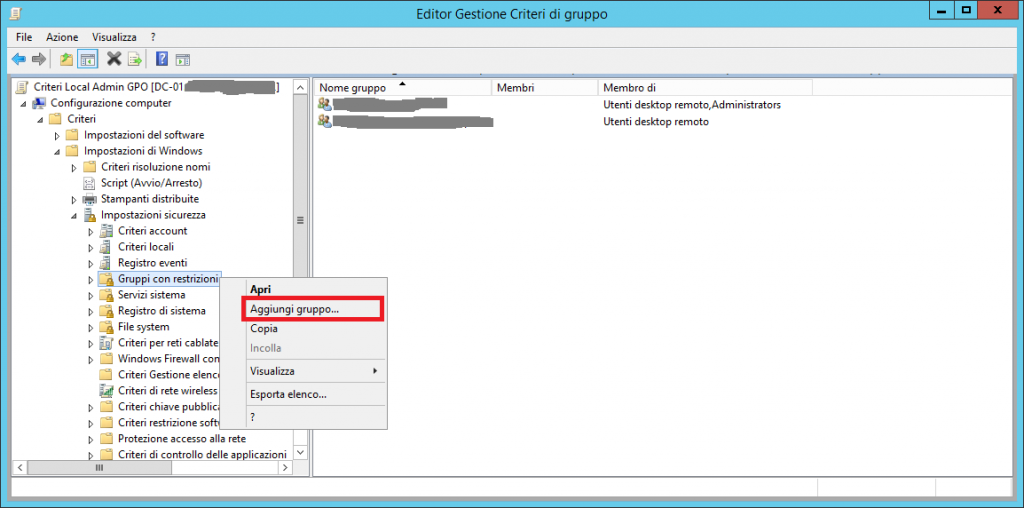

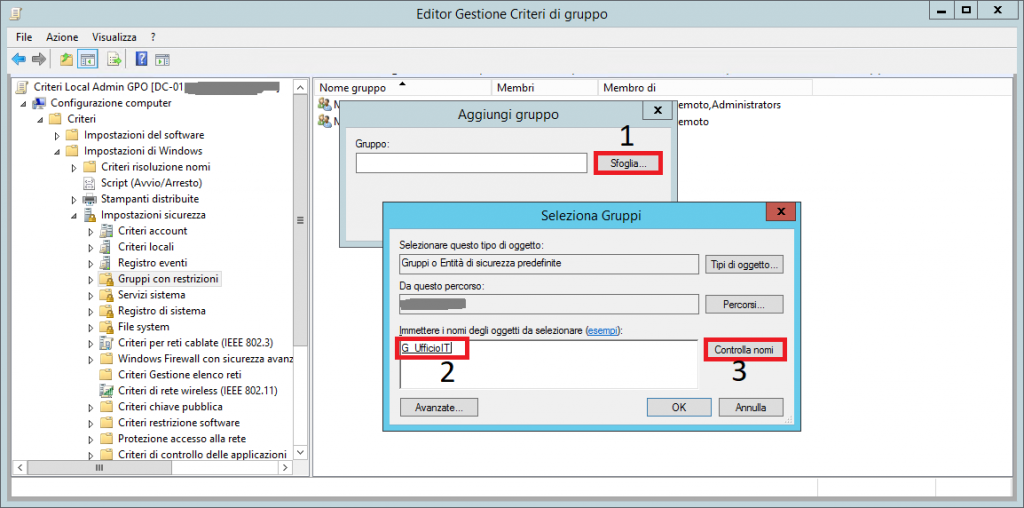

Espandiamo i nodi Configurazione computer\Criteri\Impostazioni di Windows\Impostazioni sicurezza\Gruppi con restrizioni, e nel pannello di sinistra, su Gruppi con restrizioni, clicchiamo con il destro e selezioniamo Aggiungi gruppo.

Nella finestra di dialogo Aggiungi gruppo, selezionare Sfoglia e scrivere G_Ufficio_IT e poi cliccare su “Controlla nomi”.

Successivamente cliccare due volte su OK, per chiudere la finestra di dialogo.

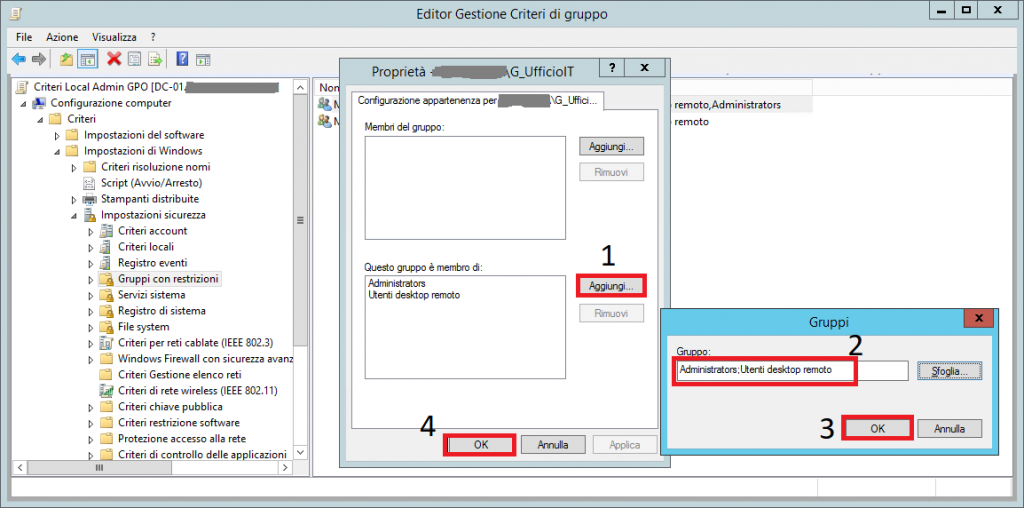

Si aprirà ora la finestra delle proprietà del gruppo, nella quale andremo ad impostare i gruppi locali dei pc.

- Clicchiamo su Aggiungi, di fianco al riquadro “Questo gruppo è membro di:“

- Aggiungiamo il gruppo “Administrators“

- Aggiungiamo il gruppo “Utenti desktop remoto“

- Clicchiamo due volte su OK per chiudere la finestra di dialogo

Step 4 – Collegare il criterio di gruppo

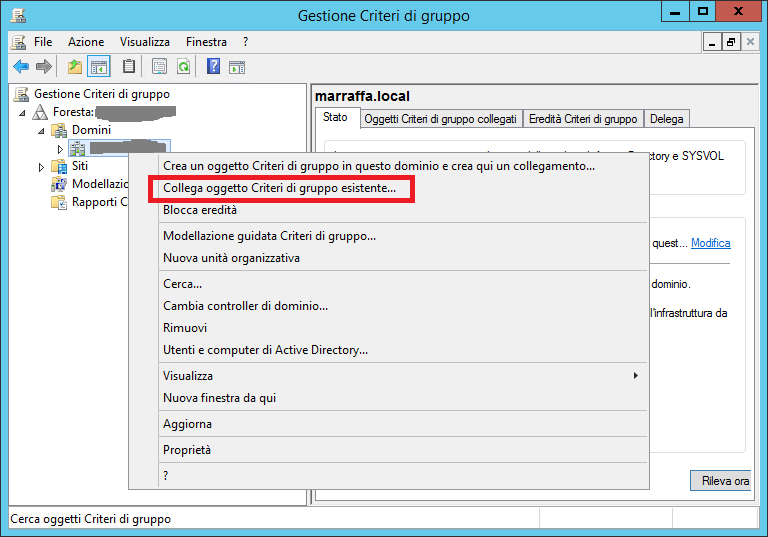

A questo punto la configurazione del Criterio di gruppo è terminata, e non ci resta che collegarlo al dominio o ad una UO.

Nella console di management, clicchiamo con il tasto destro sul dominio oppure su una Unità Organizzativa (UO) e selezioniamo Collega oggetto Criteri di gruppo esistente.

Selezioniamo Local Admin GPO e clicchiamo su OK.

Step 5 – Testare la GPO

Effettuiamo il login su un PC membro del dominio e lanciamo il comando gpupdate /force dalla shell dei comandi, per costringere il PC ad aggiornare i criteri di gruppo.

Andando a controllare il gruppo locale Administrator, si vedrà che il gruppo G_Ufficio_IT ne è un membro.

Assicurati che tutti i PC a cui si vuole dare accesso si trovino in una Unità Organizzativa, e che questa UO sia correttamente linkata al Criterio precedentemente creato.

Adesso tutti gli utenti di dominio che sono membri di G_Ufficio_IT potranno collegarsi in remoto su tutti i PC come amministratori locali.

Conclusioni

Far diventare un utente di dominio, amministratore locale di tutti i PC del dominio è veramente semplice, utilizzando i Criteri di Gruppo di Windows Server.

Vi consiglio un paio di libri che ho trovato molto utili per muovere i primi passi nella gestione dei Criteri di Gruppo, uno strumento molto potente ed efficace nella gestione delle reti a dominio.

Exam Ref 70-410: Installing and Configuring Windows Server 2012 R2, di Craig Zacker

Group Policy: Fundamentals, Security, and the Managed Desktop, di Jeremy Moskowitz

Entrambi i libri sono in lingua inglese, ma facilmente comprensibili ed alla portata di tutti; il primo è più generico, sulla configurazione di un server Windows 2012, mentre il secondo tratta specificatamente ed approfonditamente dei criteri di gruppo.

Se ritieni che questo articolo ti è stato utile, ti chiedo di condividerlo con i tuoi amici sui canali social che preferisci.

Ciao,

Intanto grazie mille per la guida, seguendola al 100% funziona, ma si diventa anche amministratore locale del server Perchè? come posso evitarlo?

Ciao Carmelo,

nell’esempio da me riportato, la GPO è stata collegata all’intero dominio.

Se vuoi restringere l’applicazione della policy ad un sottogruppo di computer, innanzitutto bisogna creare una UO dove inserire solo i computer interessati, e successivamente collegare la policy a questa UO.

Così facendo, si potrà amministrare solo un gruppo selezionato di computer.

Salve, grazie per l’articolo. Il procedimento funziona correttamente se si effettua il login sul pc, mentre se si tenta di utilizzare le credenziali del nuovo utente per confermare delle operazioni come amministratore nelle sessioni di utenti generici, l’utente risulta senza privilegi amministrativi. Se inoltre si effettua prima la login con il nuovo utente e poi si accede come utente generico, il tutto funziona correttamente, come se i privilegi completi si abilitino a seguito della login del nuovo utente sulla macchina. C’è un modo per risolvere questa problematica?

Ciao, mi sono imbattuto anche io in questa cosa. Hai trovato per caso la soluzione?

Grazie mille